Laaghangend fruit voor hackers? Achtergelaten accounts en opgestapelde rechten bij ex-medewerkers die nooit zijn opgeruimd. Permissie-sprawl en identiteit chaos vormen een groeiend risico en met strengere audits (ISO 27001, DORA, NIS2) voor de deur dringt een oplossing zich op.

Wij leggen uit wat identity lifecycle management is, waarom het juist nu essentieel is voor grote organisaties onder hoge compliance-druk, en hoe je het praktisch uitvoert. We richten ons op omgevingen van 1250+ users die zowel met Microsoft-cloud als on-premises systemen werken. En we bespreken natuurlijk het resultaat: grip op alle gebruikers- én machine-identiteiten van onboarding tot offboarding. Kortom, je weet wat het oplevert voor jouw organisatie en waarom je juist nú in actie moet komen.

Wat is identity lifecycle management?

Identity Lifecycle Management (ILM) is het gestructureerd beheren van digitale identiteiten (accounts) gedurende hun hele levenscyclus binnen de organisatie. Het gaat hierbij om alle fases van een identiteit, van het aanmaken bij indiensttreding tot wijziging bij functieverandering en verwijdering bij vertrek. Het doel is ervoor te zorgen dat de juiste personen (en systemen) op het juiste moment de juiste toegang hebben, en alleen zo lang als nodig. Daarmee is Identity Lifecycle Management (ILM) de fundering van Identity Governance.

Belangrijk is dat ILM niet alleen over gebruikersaccounts gaat, maar ook over machine-identiteiten (denk aan service-accounts, API keys, certificaten). Hedendaagse standaarden zoals ISO 27001:2022 vereisen dat de volledige levenscyclus van identiteiten in brede zin, dus van zowel mens als niet-mens, wordt beheerd. Dit betekent dat bijvoorbeeld een serveraccount of script user-ID net zo goed uniek geregistreerd, geautoriseerd en uiteindelijk opgeruimd moet worden als een medewerkersaccount. Identity lifecycle management strekt zich dus uit over alle entiteiten die toegang hebben tot systemen in je IT-omgeving.

Waarom is Identity Lifecycle Management juist in 2025 belangrijk?

De noodzaak van ILM is niet eerder zo hoog geweest als nu. Ten eerste kampen veel grote organisaties met permissie-sprawl: in de loop der tijd verzamelen gebruikers steeds meer rechten dan strikt nodig, ook wel privilege creep genoemd. Zonder lifecycle management ontstaan er orphaned accounts (verweesde accounts van oud-medewerkers) en overbodig opgestapelde toegangsrechten die niet worden ingetrokken. Dit vergroot de kans op misbruik enorm. Uit het Verizon Data Breach Investigations Report 2025 bleek dat 22% van alle beveiligingsinbreuken begon met misbruik van inloggegevens en dat maar liefst 88% van de aanvallen op webapplicaties gestolen credentials betrof. Een kwaadwillende die een oud account of exces aan rechten vindt, heeft dus goud in handen.

Daarnaast is de compliance- en auditdruk sterk toegenomen. Nieuwe wetgeving als de Europese NIS2-richtlijn verplicht sectorbreed strengere maatregelen voor toegang en identiteitsbeheer. In de financiële sector eist de Digital Operational Resilience Act (DORA) dat financiële instellingen gebruikersrechten realtime beheren en regelmatig access reviews uitvoeren om privilege creep te voorkomen. Het Nederlandse NCSC benadrukt in hun basisprincipes onder andere: “Beheer toegang: geef medewerkers alleen toegang tot data en diensten die nodig zijn om hun werk te doen.”. Met andere woorden, least privilege moet aantoonbaar worden geborgd. Dat kan alleen met strak identity lifecycle management.

Tegelijk stijgen de kosten en gevolgen van identiteitsincidenten. Volgens RSA’s ID IQ Report 2026 heeft 69% van de organisaties de afgelopen drie jaar een identity-gerelateerd beveiligingsincident meegemaakt, een flinke stijging ten opzichte van het jaar ervoor.

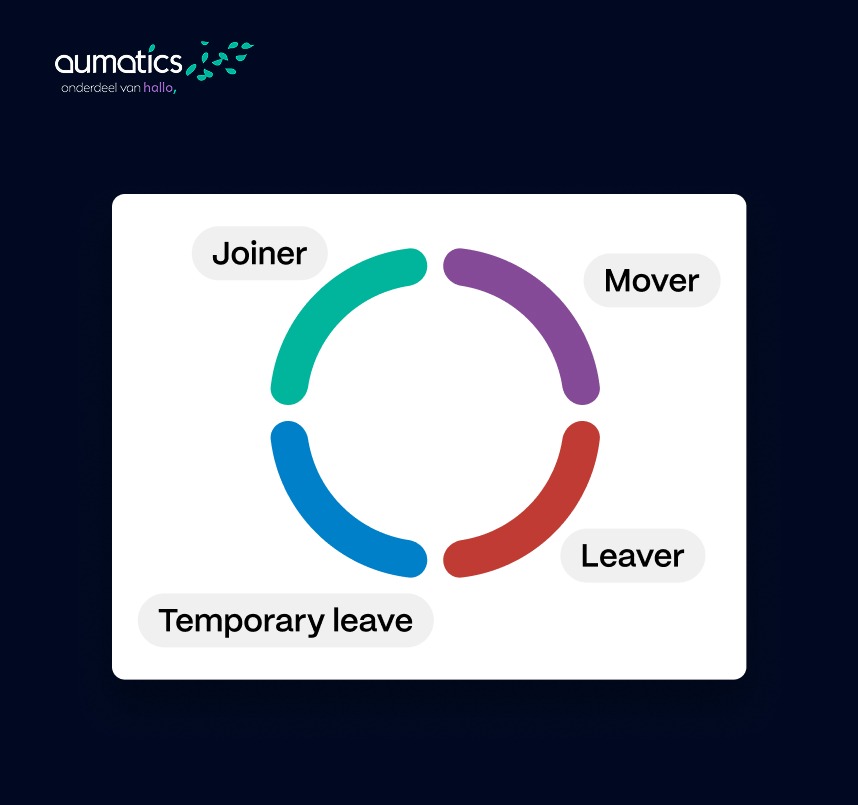

De identity lifecycle management phases (Joiner–Mover–Leaver)

Identity lifecycle management wordt vaak onderverdeeld in drie hoofdfasen, ook wel het Joiner-Mover-Leaver (JML) model genoemd. Deze fases beschrijven de levenscyclus van een gebruikersidentiteit binnen de organisatie:

- Joiner – wanneer een nieuwe medewerker in dienst komt of een externe zich aansluit. Er moet een digitale identiteit (account) voor deze persoon worden aangemaakt en voorzien van de juiste baseline aan toegangsrechten (birth rights). Bijvoorbeeld: een nieuw account in Microsoft Entra ID (Azure AD) met standaard rechten voor e-mail, HR-systemen en eventuele rolgebaseerde toegangen voor de functie. Idealiter gebeurt dit automatisch zodra HR een indiensttreding registreert, zodat de nieuwe gebruiker op dag 1 direct (veilig) aan de slag kan.

- Mover – wanneer een bestaande gebruiker van rol, afdeling of locatie verandert binnen de organisatie. Dit vereist aanpassing van zijn/haar toegangsrechten: rechten die niet langer nodig zijn moeten worden ingetrokken en nieuwe rechten voor de nieuwe rol moeten worden toegewezen. Bijvoorbeeld: een medewerker verhuist van Sales naar Finance; de Sales-systemen moeten worden ontzegd en toegang tot Finance-applicaties wordt verleend. Een goed JML-proces voert dit tijdig door, zodat de gebruiker niet met te veel of te weinig rechten blijft zitten. Automatische detectie van zulke veranderingen (bijv. via HR of AD groep wijziging) en bijbehorende workflow bespaart hier veel handwerk. Menselijke fouten zijn de grootste risico’s.

- Leaver – wanneer een gebruiker de organisatie verlaat of geen toegang meer behoeft. Dit is de cruciale offboarding: alle toegangsrechten moeten per einddatum worden beëindigd, accounts gedeactiveerd of verwijderd. Eventueel moeten verwijderde accounts (orphaned accounts) gearchiveerd worden voor een latere audit of voor een onderzoek. Een effectief leaver-proces zorgt dat er niet per ongeluk een oud account actief blijft rondzwerven. Denk aan het direct intrekken van netwerktoegang, VPN, SaaS-accounts en fysieke toegangskaarten op de vertrekdag.

Samen vormen deze fases de user identity lifecycle management-cyclus. Door voor elke joiner, mover en leaver een gestandaardiseerd proces te hebben, behoud je de controle. Bovendien creëer je een logische audit-trail: je kunt aantonen wanneer een account is aangemaakt, gewijzigd en gesloten en op basis van wiens autorisatie. Dit JML-model geldt overigens niet alleen voor personeel, maar ook voor externe partners/gasten die tijdelijke toegang krijgen.

Automated identity lifecycle management – automatisering als sleutel

In kleine organisaties kan identiteitenbeheer nog met handwerk en checklists bijgehouden worden. Maar in middelgrote en grote organisaties is automatisering onmisbaar om op schaal identities correct te houden. Automated identity lifecycle management betekent dat zoveel mogelijk stappen in het joiner-mover-leaver proces geautomatiseerd verlopen volgens vooraf gedefinieerde workflows en beleid. Dit heeft meerdere voordelen:

- Consistentie & snelheid: Wanneer iemand nieuw start of van rol verandert, worden accounts en rechten direct juist aangemaakt of aangepast op basis van beleid, zonder wachttijd of menselijke fouten.

- Geen vergeten offboardings: Automatisering voorkomt dat accounts blijven hangen na vertrek. Zodra HR een uitdiensttreding invoert, kan het IAM-systeem automatisch alle gekoppelde accounts op slot doen en klaar maken voor verwijderen.

- Minder permissie-sprawl: Door birthright toegangspakketten en rollen (RBAC/ABAC) vooraf te definiëren en SoD-beleid te handhaven, krijgen gebruikers automatisch alleen minimale benodigde rechten (least privilege).

- Auditklare rapportages: Geautomatiseerde ILM legt alles vast: wie heeft wanneer welke toegang gekregen of verloren, en op basis van welk verzoek of event. Dit levert een volledig audit-trail op van iedere “identiteitsmutatie”.

Kortom, automated identity lifecycle management maakt identiteitsbeheer efficienter, veiliger en controleerbaar. Dit werkt echter uiteraard niet met een excel lijstje en wat halve API koppelingen. Hier heb je toegewijde tools en software voor.

Identity lifecycle management tools & solutions

Technologie is een enabler voor ILM. Er zijn diverse identity lifecycle management tools en oplossingen op de markt, variërend van ingebouwde platformfeatures tot volledige stand-alone Identity Governance & Administration (IGA) suites. Hier bespreken we twee categorieën die vaak relevant zijn voor Microsoft-georiënteerde organisaties: Microsoft Entra ID Governance en volwaardige IGA-oplossingen (zoals RSA Governance & Lifecycle). Beide kunnen dienen als identity lifecycle management solution, maar er zijn belangrijke verschillen in scope en mogelijkheden.

Microsoft Entra ID Governance

Microsoft Entra ID Governance is Microsofts ingebouwde oplossing voor identity governance binnen het Entra (voorheen Azure AD) platform. Het biedt policy-based en grotendeels geautomatiseerde oplossingen om te zorgen dat de juiste mensen de juiste toegang hebben tot de juiste resources, en alleen zolang als nodig. Belangrijke functies omvatten Lifecycle Workflows (JML-workflow automatisering), Access Reviews (periodieke herbeoordeling van toegangsrechten), Entitlement Management (toegangspakketten en zelfservice aanvragen), Privileged Identity Management (PIM) voor beheerdersaccounts.

Volwaardige IGA-oplossing (bijv. RSA Governance & Lifecycle)

Voor organisaties die verder gaan dan alleen Microsoft en die volledige controle willen over alle identiteiten in hybride omgevingen, is een volwaardige Identity Governance & Administration (IGA) oplossing aan te raden. Een voorbeeld is RSA Governance & Lifecycle, een toonaangevend platform dat uitgebreide governance, provisioning en compliance functionaliteit biedt zowel on-premises als in de cloud. Waar Entra ID Governance zich richt op Azure AD, kan RSA G&L zich als overkoepelende laag over al je systemen en toepassingen leggen. Van Microsoft tot andere platformen Dit is vooral waardevol als je te maken hebt met legacy-provisioning, complexe SoD-eisen en strenge auditeisen.

Onze RSA expert legt uit wanneer en waarom een IGA-oplossing van pas komt:

User vs machine identity lifecycle management

Identity management richtte zich lang op mensen, maar machine identity lifecycle management is net zo belangrijk. Machine-identiteiten, zoals applicatie-accounts, service-accounts, API-tokens, RPA-accounts, IoT-identities en certificaten, hebben óók een levenscyclus: aanmaken, gebruiken, wijzigen en verwijderen.

In de praktijk worden machine-accounts vaak vergeten. Ze hebben geen HR-exit, blijven bestaan na migraties en vormen zo verweesde credentials met hoge rechten. Aanvallers misbruiken dit graag, omdat machine-accounts minder worden gemonitord en vaak brede privileges hebben. Identity lifecycle management moet daarom zowel menselijke als niet-menselijke identiteiten omvatten.

Aan de slag met Identity Lifecycle Management

Benieuwd hoe jouw organisatie identity lifecycle management naar een hoger niveau kan tillen? Aumatics staat als security-first MSP en RSA Gold Partner voor je klaar. Plan nu een oriënterend gesprek van 30–45 minuten met onze identity-specialisten.